Ник Джонсон, неутомимый инженер Ethereum Name Service с чутьем на цифровую махинацию, разоблачил столь искусный фишинговый трюк, что он мог бы выиграть место за стойкой коктейля в отеле Savoy. Эта маленькая авантюра использовала недавно исправленную причуду OAuth в собственной непробиваемой крепости безопасности Google.

📰 Устал от скучных заголовков, как от дождливого понедельника?

Новости Сегодня – это крипто-новости с острым языком и щепоткой иронии, чтобы твой день заиграл яркими красками!

Праздник Google’s Фортитуды, или как инженер ENS разоблачил фишинговую схему.

В хронике бедствий и чудес Джонсона история началась с электронного письма, которое несло в себе всё очарование и угрозу зловещего официального оповещения от Google. Оно предупреждало незадачливых получателей о надвигающемся запросе информации под присягой, требующем раскрытия секретов аккаунта — подписанное настоящим DKIM акцентом и отправленное из неприступной крепости Google без ответа. Фильтры Gmail? Они смиренно склонились перед ним и пропустили письмо, словно гостя с письменным приглашением.

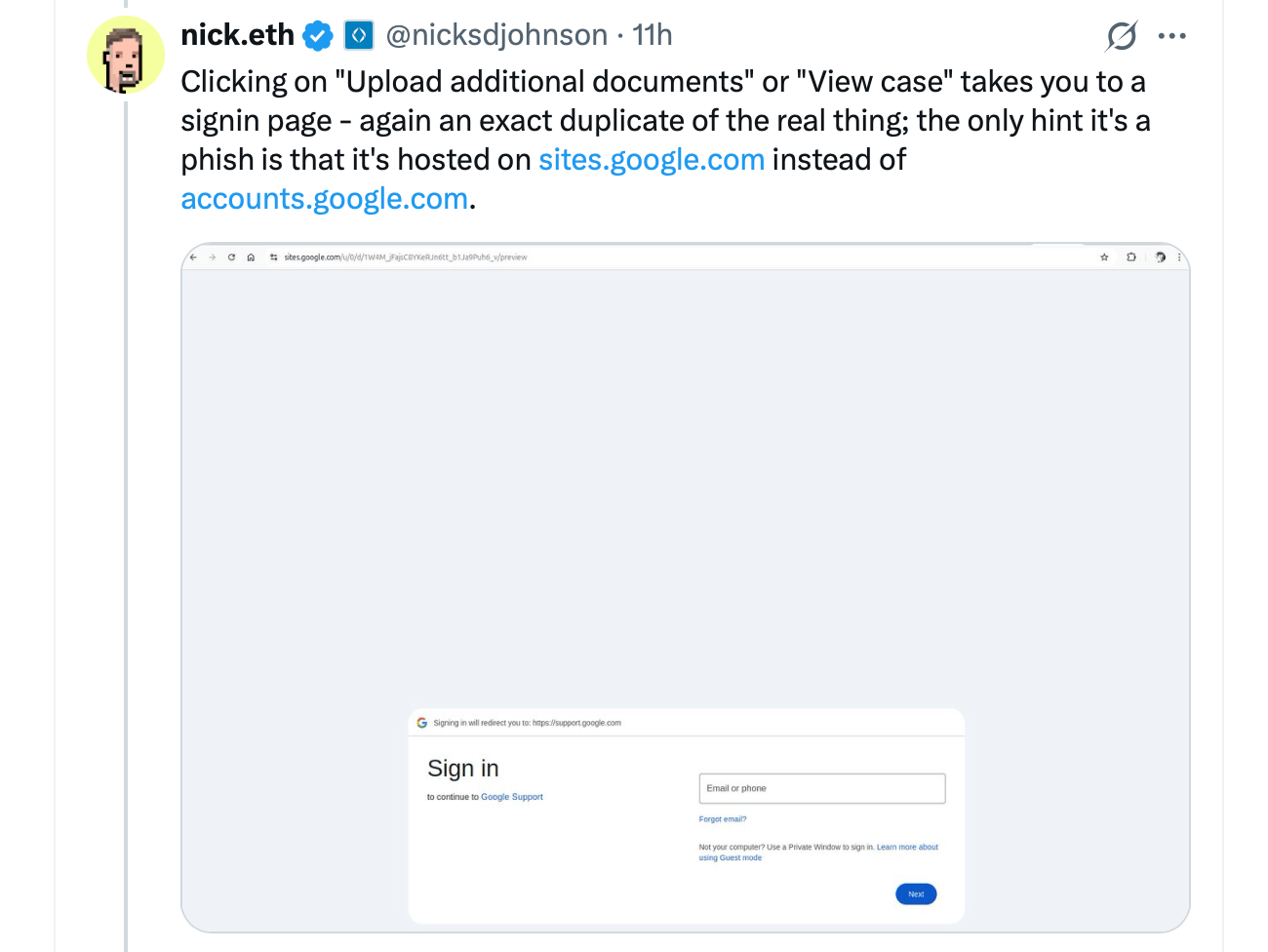

Джонсон также отметил, что доверие к мошенничеству было искусственно создано гиперссылкой на sites.google.com, ведущей на фальшивый портал поддержки, который точно копировал страницу входа Google, заставив даже искушенного мастера красть данные. Обман основывался на двух специфических уязвимостях: свободе Google Sites в отношении произвольных скриптов, предоставляющей преступникам возможность похищать учетные данные, и печально известной уязвимости OAuth.

С грацией дебютантки на своем первом балу злоумышленники приобрели свежий домен, затем открыли аккаунт Google и создали OAuth приложение, название которого покорно повторяло угрожающий заголовок фишингового письма. После того как жертва (извините, потенциальная цель) предоставила доступ, Google, не подозревая о своей роли в поддержке противника, сгенерировал полностью подписанные, выглядевшие правдоподобно сообщения об аутентификации безопасности. Затем злоумышленники продемонстрировали эти документы перед своей жертвой – виртуозное исполнение цифровой двуличности.

Джонсон не старался скрыть свое презрение к первоначальному безразличию Google, отклонив ошибку как ‘работающую так, как и предполагалось’. На что можно ответить: так же работает лиса в курятнике, но вряд ли это считается хорошим. Увы, использование уважаемого домена veneraable sites.google.com еще больше обмануло пользователей, заставив их принимать волка за милого зверька. Медленная система отчетов об уязвимостях Google для сайтов усугубила проблему, превратив усилия по удалению контента в вальс разочарования.

После роста общественных протестов, Google совершила редкий поворот и признала существование проблемы. Джонсон подтвердил, что технический титан наконец готовится исправить ошибку OAuth. Этот спектакль обнажает растущую изощренность фишинга, который маневрирует в лабиринте оборонительных систем самых известных интернет-институтов.

Между тем, специалисты по безопасности советуют пользователям привыкнуть к скромной практике сомневаться в неожиданных законных сообщениях и тщательно проверять URL-адреса перед передачей своих священных учетных данных. Google проявил заметную сдержанность в вопросах публичного оповещения относительно временных рамок устранения этого недостатка. Этот эпизод, наполненный хитростью и уловками, напоминает нам, что борьба с фишинговыми мошенниками — это скорее унылая, неустанная марафонская дистанция, чем быстрый забег.

🔍💼💀

Смотрите также

- Прогноз курса фунта к доллару на 2025

- Прогноз рынка криптовалюты MSOL: будущее Marinade Staked SOL

- Акции РУСАЛ цена. Прогноз цены РУСАЛ

- Акции АЛРОСА цена. Прогноз цены АЛРОСА

- Префы Татнефть цена. Прогноз цены Татнефть

- Акции Фармсинтез цена. Прогноз цены Фармсинтез

- Прогноз курса доллара на 2025

- Возращение величия OKX: сделка на $505M и доля драмы!

- Прогноз курса евро к доллару на 2025

- Прогноз курса евро к бату на 2025

2025-04-17 00:27